CIA pode invadir TV, iPhone, Whatsapp, celulares e até carros, afirma Wikileaks

Posted by Thoth3126 on 26/02/2018

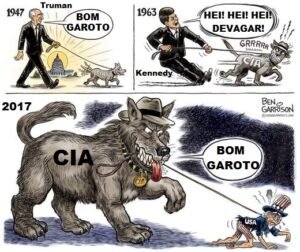

“O maior vazamento de documentos confidenciais da agência americana de inteligência”- CIA, revela suposta existência de ferramentas de espionagem sofisticadas, usadas para contornar criptografia de aplicativos e transformar até as TVs em escutas. A plataforma Wikileaks revelou nesta terça-feira (07/03) que obteve milhares de documentos que detalham um sofisticado arsenal tecnológico desenvolvido pela Agência Central de Inteligência dos EUA (CIA) para espionar smartphones, computadores, carros, Whatsapp e até mesmo televisões.

Edição e imagens: Thoth3126@protonmail.ch

Celulares, TVs, iPhone e Whatsapp e até carros: como a CIA invade dispositivos, segundo o site WikiLeaks

Leo Kelion-Editor de Tecnologia – Fontes: http://www.bbc.com/ e http://dw.com/p/2YnHi

O site Wikileaks, que divulga conteúdo de documentos confidenciais mundo afora, publicou detalhes do que assegura serem as ferramentas de interceptação de grande alcance usadas pela Agência Central de Inteligência dos Estados Unidos (CIA, na sigla em inglês). O portal liderado por Julian Assange aponta que as supostas armas cibernéticas incluem um software malicioso criado para sistemas Windows, Android, iOS, OSX e Linux, além de roteadores de internet.

Parte do desenvolvimento do software ocorreu internamente, segundo o WikiLeaks, mas a agência de inteligência britância MI-5 também teria ajudado a elaborar ataques de “spyware”- programas que espionam a atividade de dispositivos secretamente – contra televisões da marca Samsung. A informação não foi confirmada pela CIA. “Não comentamos sobre a autenticidade ou conteúdo de supostos documentos de inteligência”, afirmou um porta-voz.

O Ministério do Interior britânico também não se pronunciou a respeito. De acordo com o WikiLeaks, uma fonte teria compartilhado os supostos detalhes com o portal para levantar um debate sobre a possibilidade de a agência exceder seus atributos com práticas de interceptação. O site descreve a suposta revelação como a primeira de uma série de divulgações sobre atividades cibernéticas da CIA chamada “Vault 7”.

Televisões hackeadas

O mecanismo para comprometer uma série de “smart TVs” (ou televisões inteligentes, com acesso à internet) modelo F8000 da Samsung se chamaria “Weeping Angel” (“Anjo chorão”, em português), segundos documentos com data de junho de 2014. O site descreve a criação de um modo de “falso desligado” nos aparelhos, criado para enganar os usuários e fazê-los acreditarem que as telas não estão em funcionamento.

Fundador do Wikileaks, Julian Assange disse que havia risco de proliferação de armas cibernéticas

Assim, segundo os documentos, teriam sido criados mecanismos para gravar secretamente o áudio captado pelas TVs, que seria transmitido pela internet para servidores da CIA assim que as televisões voltassem a ser ligadas (assim como suas conexões a internet por wi-fi). Em um documento separado chamado “trabalho futuro”, sugere-se que também seria possível captar vídeos e fazer transmissões sem necessidade de conexão por wi-fi. A Samsung não se pronunciou sobre as alegações.

Ataques à Apple

O WikiLeaks também afirma que desde o ano passado a CIA teria construído um arsenal de 24 ataques de “dia zero” contra o aparelhos com o sistema Android. “Dia zero” é um termo relacionado a falhas de segurança que são desconhecidas pelo fabricante do produto.

De acordo com o site, algumas dessas falhas teriam sido descobertas pela CIA, enquanto outras foram supostamente notadas pela agência de inteligência britânica GCHQ, assim como pela Agência de Segurança Nacional dos Estados Unidos (NSA, na sigla em inglês) e por outras entidades que não foram identificadas.

Dispositivos fabricados por empresas como Samsung, HTC e Sony teriam supostamente ficado comprometidos como resultado desta operação. Isso teria permitido à CIA ler mensagens de aplicativos como Whatsapp, Signal, Telegram e Weibo, entre outros serviços de bate-papo instantâneo.

O site de Assange também afirma que a CIA teria criado um departamento especializado para acessar iPhones e iPads, o que permitiria à agência acessar a localização geográfica dos usuários, ativar a câmara e o microfone do dispositivo e ler mensagens escritas. Ainda segundo o Wikileaks, esse departamento teria conseguido vantagens com ataques de “dia zero” ao sistema iOS, da Apple, por meio da britânica GCHQ, da NSA e do FBI.

“É nossa política tradicionalmente não comentar assuntos de inteligência”, disse a GCHQ ao ser consultada pela BBC. “Além disso, todo o trabalho da GCHQ segue um rígido marco legal e de políticas, que assegura que nossas atividades sejam autorizadas, necessárias e proporcionais.”

Outras afirmações do WikiLeaks indicariam que a CIA TAMBÉM:

– Buscaria maneiras de “infectar” sistemas de controle computadorizado de veículos. O portal afirma que assassinatos poderiam ter sido promovidos dessa maneira, sem serem detectados;

– Teria encontrado formas de invadir computadores que não estivessem conectados à internet, nem a outras redes. Fala-se de métodos que incluem esconder dados em imagens ou em partes ocultas de armazenamento da máquina;

– Teria desenvolvido ataques contra marcas populares de antivírus;

– Teria construído uma biblioteca de técnicas de invasão “roubadas” de um software malicioso criado em países como a Rússia.

A sede da CIA em Langley, Virgínia, nos EUA

Segundo o site Wikileaks, alguns dos programas, que incluem malwares, vírus e cavalos de troia, são capazes até mesmo de contornar a criptografia de aplicativos de mensagens populares como o Whatsapp e o Telegram. O site afirma que disponibilizou 8.761 documentos e arquivos que descrevem esse arsenal, que teria sido desenvolvido numa unidade de alta segurança isolada e situada dentro do Centro de Ciberinteligência da CIA, em Langley, no estado da Virgínia, nos EUA. O Wikileaks afirmou ainda que esses documentos consistem em apenas uma parte do que foi obtido.

O site não informou quem forneceu o material. Disse apenas que os programas estavam circulando de uma forma “não autorizada” entre funcionários e hackers que trabalham para o governo e que um deles enviou o material para o Wikileaks. Essa fonte afirmou que fez isso para iniciar uma discussão sobre se “as capacidades da CIA ultrapassam seus poderes” e o “problema de fiscalização da agência por parte do público”. A fonte disse ainda que o debate deve girar em torno de “segurança, criação, uso, proliferação e controle democrático de ciberarmas”.

Os documentos divulgados pela plataforma foram criados entre 2013 e 2016. O Wikileaks descreveu a divulgação como o maior ato de “publicação de documentos confidenciais da agência [CIA]”. Segundo o jornal New York Times, um ex-agente da CIA disse que uma breve análise dos documentos sugere que eles são genuínos.

No passado, o Wikileaks foi acusado de divulgar documentos sem critérios, algo que colocou agentes e funcionários dos EUA em risco. Desta vez, o site afirma ter tomado medidas para ocultar os nomes de pessoas envolvidas com o programa da CIA. O site também afirmou que não pretende divulgar o código de ciberarmas que podem ser usadas atualmente “até que exista um consenso sobre a natureza política e técnica do programa da CIA e de como essas armas devem ser analisadas, desmanteladas e publicadas”.

Análise: Mark Ward, correspondente de tecnologia

Há uma quantidade enorme de informações nos dados da CIA, mas muitas delas, como seu suposto sucesso em invadir smart TVs, não são tão surpreendentes. Pesquisadores independentes conseguiram promover interceptações semelhantes, apesar do fato de agentes de inteligência governamental sempre poderem ir além.

Além disso, já se sabe que há falhas de todo tipo nos dispositivos com acesso a internet, inclusive em automóveis. O mais interessante é o trabalho que o WikiLeaks indica em relação a aparelhos iPhone e Android. Isso porque a Apple trabalha duro para garantir que o sistema operacional iOS seja seguro e porque o Google investiu bastante recentemente para consolidar seu sistema.

Para uma agência de inteligência, o acesso a esses dispositivos é fundamental, uma vez que eles acompanham seus “donos” por toda parte. O maior prejuízo à CIA seria perder o controle sobre toda a informação sobre falhas de “dia zero” e de softwares maliciosos detalhados nos documentos.

É mais que provável que a agência tenha investido milhões de dólares para ter um arsenal de ferramentas com funcionamento garantido. Acima de tudo porque essas ferramentas se sustentam sobre falhas, vírus e vulnerabilidades que nunca haviam sido notadas. Sistemas operacionais de todos os tipos são como grandes “palheiros”, e as informações que surgem dessas divulgações soam como um bom mapa de todas as agulhas que se escondem ali dentro.

É mais que provável que a agência tenha investido milhões de dólares para ter um arsenal de ferramentas com funcionamento garantido. Acima de tudo porque essas ferramentas se sustentam sobre falhas, vírus e vulnerabilidades que nunca haviam sido notadas. Sistemas operacionais de todos os tipos são como grandes “palheiros”, e as informações que surgem dessas divulgações soam como um bom mapa de todas as agulhas que se escondem ali dentro.

Com a maioria dos “dia zero” agora queimados, a CIA pode ter que voltar a se entrincheirar por um tempo, mas sem dúvida ainda terá outras ferramentas de ataque armazenadas e prontas para entrar em ação. O que é mais preocupante é que, à medida que informações sobre bugs sejam reveladas, pessoas mal-intencionadas passem a reuni-las e utilizá-las.

“Existem três coisas que não podem ser escondidas por muito tempo: a Lua, o Sol e a VERDADE” – Sidhartha Gautama (Budha)

“Tudo o que somos é o resultado do que pensamos. Se um homem-mulher fala ou age com um pensamento maligno, a dor o acompanhará como uma sombra. Se um homem-mulher fala ou age com um pensamento puro, a felicidade o segue, como uma luz que nunca o deixa”. – Budha (Sidharta Gautama)

A Matrix (o SISTEMA de CONTROLE)

“A Matrix é um sistema de controle, NEO. Esse sistema é o nosso inimigo. Mas quando você está dentro dele, olha em volta, e o que você vê? Empresários, professores, advogados, políticos, carpinteiros, sacerdotes, homens e mulheres… As mesmas mentes das pessoas que estamos tentando despertar.

Mas até que nós consigamos despertá-los, essas pessoas ainda serão parte desse sistema de controle e isso as transformam em nossos inimigos. Você precisa entender, a maioria dessas pessoas não está preparada para ser desconectada da Matrix de Controle. E muitos deles estão tão habituados, tão profunda e desesperadamente dependentes do sistema, que eles vão lutar contra você para proteger o próprio sistema de controle que aprisiona suas mentes …”

Mais informações, leitura adicional:

Permitida a reprodução desde que mantida a formatação original e mencione as fontes.

Buy Herbal Care Products online. We provide Natural Herbal Remedies, health and skin diseases information. Natural herbal products use men and women without side effects.

ResponderExcluir